SEO Poisoning, agora com mudança dinâmica dos links e o uso de anúncios pagos, fazem phishing no Google cada vez mais perigosos. Usuários acabam instalando vírus e malwares em seus equipamentos.

Atentos às ameaças em cibersegurança com grande potencial de fazer vítimas, os especialistas da CLM, distribuidor latino-americano de valor agregado com foco em segurança da informação, proteção de dados, cloud e infraestrutura para data centers, observaram o avanço do SEO Poisoning, método de ciberataque que usa técnicas de otimização dos mecanismos de busca, como o Google, para levar usuários a clicar em links contaminados ou conduzi-lo a sites falsos para instalar os mais variados malwares, roubar dados críticos e outras atividades criminosas,

Agora, os grupos de ciberatacantes parecem ter desenvolvido uma forma de automatização dinâmica dos links que aparecem em destaque nos buscadores, e que mudam após os crackers terem feito várias vítimas e antes de serem listados pelas empresas de cibersegurança. Além disso, o SEO Poisoning tem sido encontrado em anúncios em destaque nos mecanismos de busca, os Malvertisings, e as campanhas agora são em grande escala.

Pedro Diógenes, CTO (Chief Technology Officer) da CLM, explica que o SEO Poisoning pode ser descrito como o phishing dos resultados de pesquisa em buscadores na internet, já que esses ataques são usados para infectar usuários por meio de pesquisas na web.

“O método tem obtido muito sucesso, uma vez que os cibercriminosos conhecem como os algoritmos dos mecanismos de busca funcionam e usam técnicas de SEO, do inglês Search Engine Optimization, para figurar nas primeiras colocações dos termos mais buscados. O usuário desavisado clica nos links e é levado a um site falso, muito parecido com a página legítima de uma empresa ou organização e um malware é instalado em sua máquina”, alerta.

De acordo com a CLM, o conjunto de técnicas de SEO é uma importante ferramenta de marketing, muito usada pelos profissionais para obterem uma melhor visualização nos buscadores e gerar tráfego orgânico, já que permite que a empresa, assunto ou anúncio, relacionados à busca, apareçam no topo dos resultados.

O SEO Poisoning vem sendo explorado há anos, para enganar as pessoas de várias maneiras. O objetivo dos invasores quase sempre é infectar usuários desavisados, de maneira oportunista, com malwares e dai conseguir acesso à rede de empresas.

O SEO Poisoning está em ascensão no crimeware como um método eficaz de infecção de equipamentos. E as perspectivas são de evolução da técnica de ataque, com esforços ainda maiores para ocultar a ilegitimidade dos sites e dos links oferecidos.

O CTO explica que o caminho para as evoluções e o dinamismo dos ciberataques exige o uso de inteligência artificial, especialmente em plataformas de XDR, como a Singularity da SentinelOne, para proteger endpoints, identidades e nuvem, ao prevenir, detectar e responder aos ataques.

Diogenes alerta os usuários para tomarem muito cuidado com os primeiros da lista e verificarem se o download se origina de um site e não de simples caixas de armazenagem na nuvem, como DropBox, OneDrive, Google Drive, entre outros. Importante manter o navegador de internet (browser) atualizado, com todos os patches de segurança instalados.

Em caso de dúvida não clique.

Malvertising

Segundo a SentinelOne, cujas soluções de cibersegurança, baseadas em inteligência artificial abrangem prevenção, detecção, resposta e caça a ataques, fabricante representado na América Latina pela CLM, descobriu-se nas últimas semanas, um sensível aumento dos anúncios maliciosos em sites de busca.

Os atacantes usam o método SEO Poisoning, para gerar malvertising (publicidade maliciosa) bem classificada em sites de busca.

“Há uma variedade cada vez maior nos métodos de entrega de malwares, como quais palavras-chave conduzem a anúncios maliciosos e qual malware é entregue. Os invasores são mais bem-sucedidos quando o SEO “envenena” os resultados da busca para downloads populares, associados a organizações que não possuem uma boa proteção de marca”, informa a SentinelOne.

Detalhamento Técnico:

O caso Blender 3D

A SentinelOne observou uma campanha de SEO Poisoning relacionada ao Blender 3D, software gráfico 3D de código aberto. Para entender o funcionamento do ataque, a empresa buscou no Google por “Blender 3D” e examinou os resultados dos anúncios exibidos na parte superior da página.

“O mais interessante é que os anúncios maliciosos exibidos na pesquisa mudam rapidamente, o que mostra que os invasores provavelmente automatizaram seus esforços em grande escala, incluindo tanto o SEO Poisoning como a criação de domínios maliciosos para onde os links conduzem os usuários. Além disso, estes domínios não são únicos, mas um fluxo contínuo de novas atividades após os hackers alcançarem lucro”, diz a empresa.

Em 18 de janeiro, a SentinelOne observou três anúncios maliciosos do Blender 3D, antes que os domínios ilegítimos fossem listados.

A análise da SentinelOne sobre o caso Blender 3D está disponível no link. Mas, a CLM fez a descrição, já em português, abaixo.

Os três anúncios maliciosos estão vinculados aos links blender-s.org, blendersa.org e blender3dorg.fras6899.odns.fr. O principal resultado, blender-s.org, é uma cópia quase exata do domínio legítimo do Blender.

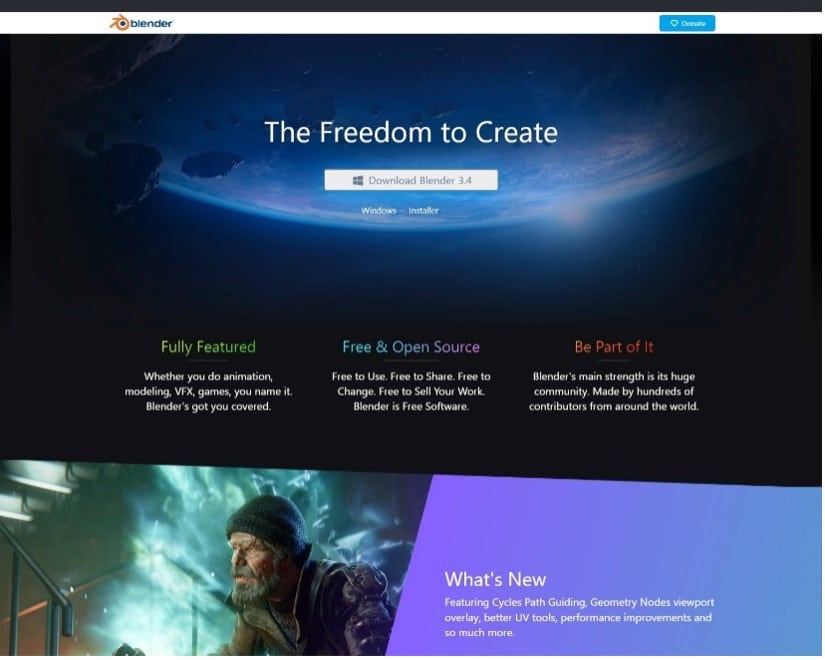

Imagem acima: site malicioso do blender-s

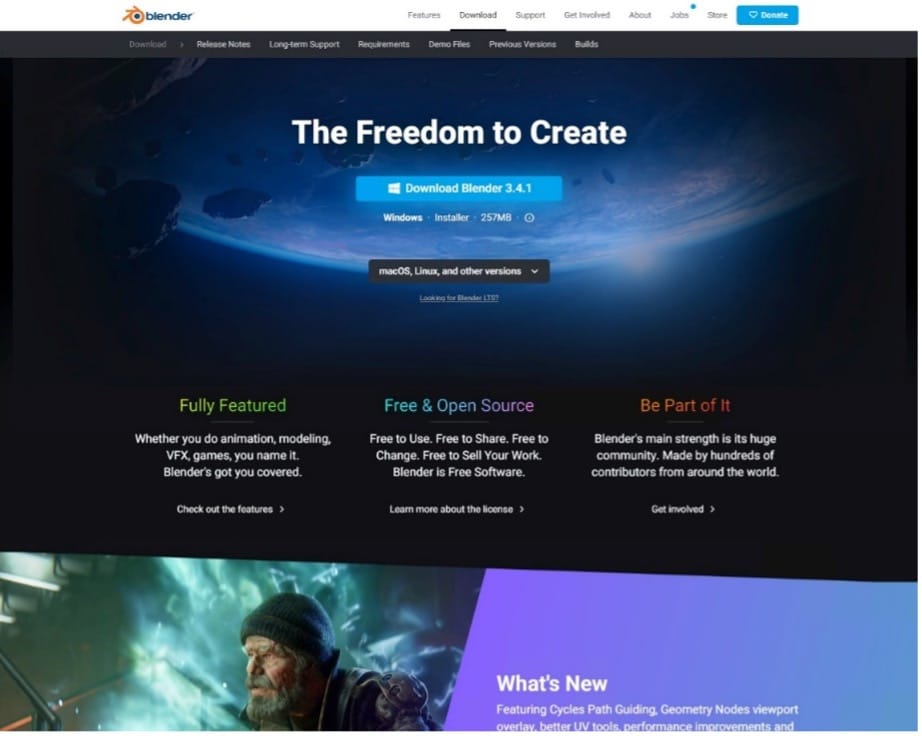

Site legítimo do blender

O site malicioso blender-s contém um link para download do “Blender 3.4”, mas o download é feito por uma URL do Dropbox em vez de Blender.org e entrega um arquivo Blender.zip.

https://www.dropbox[.]com/s/pndxrpk8zmwjp3w/blender.zip

Ao examinar os detalhes de compartilhamento do Dropbox, a SentinelOne encontrou as seguintes propriedades: tamanho: 1,91 MB; modificado: 16/01/2023, 05:00 AM; tipo: Arquivo; carregado por: rays-who rays-who e data de upload: 16/01/2023, 05:00 AM. Neste caso, o hash SHA1 do arquivo ZIP é 43058fc2e4dfa2d8a9108da51186e35b7d49f0c6, e contém um arquivo Blender.exe (ffdc43c67773ba9d36a309074e414316667ef368), que é assinado por um certificado inválido da AVG Technologies USA, LLC. Esse mesmo certificado tem um longo histórico de uso ilícito no crimeware, inclusive pelo Racoon Stealer.

A amostra entregue é reconhecida como malware pela SentinelOne e por várias outras soluções.

Detecções do fornecedor do VirusTotal para a amostra do Blender.exe malicioso

Blendersa.org

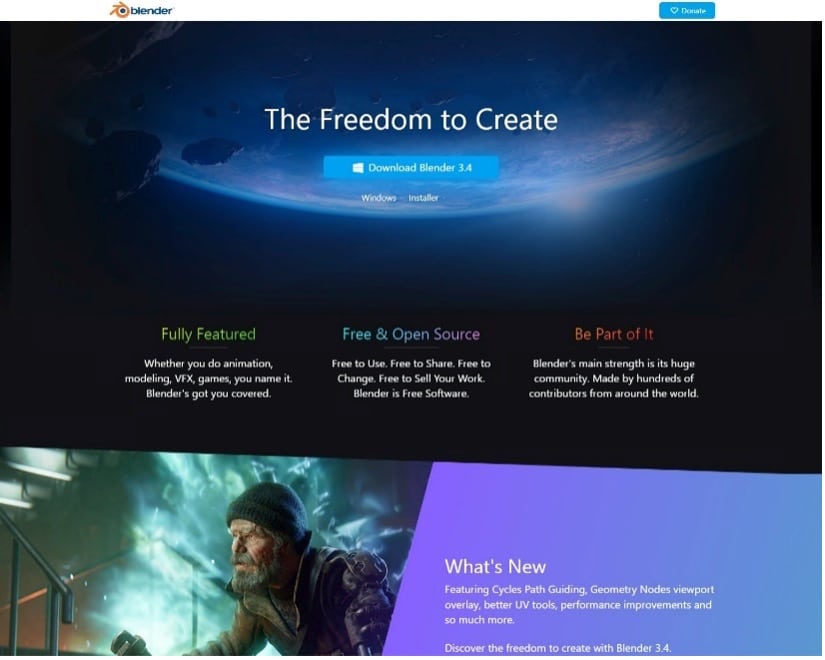

Ao examinar o link malicioso para Blendersa.org, a SentinelOne observou que o site é quase idêntico ao exemplo anterior, que também fornece um link de download para uma URL do Dropbox.

Website malicioso do Blendersa

O link do Dropbox neste caso é

www.dropbox[.]com/s/fxcv1rp1fwla8b7/blender.zip

e as propriedades do uploader seguem um padrão semelhante ao exemplo do Blender. Os arquivos associados a esta versão são: o Blender.zip – SHA1: f8caaca7c16a080bb2bb9b3d850d376d7979f0ec e o Blender.exe – SHA1: 069588ff741cc1cbb50e98f66a4bf9b4c514b957

Os cibercriminosos por trás desses dois sites também são responsáveis por explorar o download de dezenas de outros softwares populares como o Photoshop, de ferramentas específicas de negociação financeira e de acesso remoto.

A infraestrutura do ciberatacante estava escondida atrás do CloudFlare.

Alertada pela SentinelOne, a CloudFlare foi rápida em responder, sinalizando os sites como maliciosos. Novos visitantes, recebem agora o seguinte aviso:

Site atualizado com aviso de phishing do CloudFlare

O terceiro anúncio malicioso do Blender 3D é para Blender3dorg.fras6899.odns.fr, que usa outra variedade de métodos de entrega, com um link de download para uma URL do Discord em vez do Dropbox.

Site malicioso do Blender3dorg

O link específico do Discord é

https://cdn.discordapp[.]com/attachments/1001563139575390241/1064932247175700581/blender-3.4.1-windows-x64.zip

E fornece o blender-3.4.1-windows-x64.zip (f00c1ded3d8b42937665da3253bac17b8f5dc2d3), que é um diretório que contém um arquivo ISO malicioso. O uso do formato ISO, formato de gravação para CDs e DVDs, não é novo. O Blender-3.4.1-windows-x64.iso (53b7bbde90c22e2a7965cb548158f10ab2ffbb24) tem aproximadamente 800 MB de tamanho e contém um Blender-3.4.1-windows-x64.exe e uma grande coleção de arquivos XML suspeitos.

Indicadores de comprometimento

|

Descrição |

IOC |

|

Domínio malicioso |

blender-s.org |

|

Local de download do malware |

www.dropbox[.]com/s/pndxrpk8zmwjp3w/blender.zip |

|

blender.zip |

43058fc2e4dfa2d8a9108da51186e35b7d49f0c6 |

|

Blender.exe |

ffdc43c67773ba9d36a309074e414316667ef368 |

|

C2 |

74.119.194.167 |

|

Domínio Malicioso |

blendersa.org |

|

Local de download do malware |

www.dropbox[.]com/s/fxcv1rp1fwla8b7/blender.zip |

|

Blender.exe |

069588ff741cc1cbb50e98f66a4bf9b4c514b957 |

|

blender.zip |

f8caaca7c16a080bb2bb9b3d850d376d7979f0ec |

|

Domínio Malicioso |

blender3dorg.fras6899.odns.fr |

|

Local de download do malware |

cdn.discordapp[.]com/attachments/ |

|

ZIP |

f00c1ded3d8b42937665da3253bac17b8f5dc2d3 |

|

ISO |

53b7bbde90c22e2a7965cb548158f10ab2ffbb24 |

Sobre a CLM

CLM é um distribuidor latino-americano, de valor agregado, com foco em segurança da informação, proteção de dados, infraestrutura para data centers e cloud.

Com sede em São Paulo, a empresa possui coligadas no Chile, EUA, Colômbia e Peru.

A empresa recebeu recentemente diversos prêmios: o de melhor distribuidor da América Latina pela Nutanix, qualidade e agilidade nos serviços prestados aos canais; o prêmio Lenovo/Intel Best Growth LA Partner pelo crescimento das vendas; o Prêmio Excelência em Distribuição 2022 da Infor Channel pelo compromisso da CLM com a excelência e busca incansável das melhores soluções e serviços aos canais e Destaque no atendimento aos Canais, pelo Anuário de Informática da Revista Informática Hoje.

Com extensa rede de VARs na América Latina e enorme experiência no mercado, a CLM está constantemente em busca de soluções inovadoras e disruptivas para fornecer cada vez mais valor para seus canais e seus clientes.

Sobre a SentinelOne

A SentinelOne é a única solução de segurança cibernética que abrange prevenção, detecção, resposta e caça a ataques com base em IA, em endpoints, contêineres, cargas de trabalho em Nuvem e dispositivos IoT em uma única plataforma XDR autônoma. Com o SentinelOne, as organizações conseguem total transparência em tudo o que está acontecendo na rede, na velocidade da máquina – para derrotar todos os ataques, em todas as fases do ciclo de vida da ameaça. Para saber mais, visite www.sentinelone.com ou siga a empresa em @SentinelOne, no LinkedIn ou Facebook.