Grupo norte-coreano de hackers orquestrou um ataque em cadeia que permitiu monitorar as comunicações dos clientes corporativos por meio da plataforma de PABX Virtual 3CX, modificar o roteamento de chamadas ou intermediar conexões em serviços de voz externos

CLM, distribuidor latino-americano de valor agregado com foco em segurança da informação, proteção de dados, cloud e infraestrutura para data centers, alerta para um novo tipo de ataque, feito em cadeia, com o objetivo de acessar códigos-fonte, criar processos ou atualizar mecanismos, infectando aplicativos legítimos para distribuir malware. O 3CXDesktopApp, um conhecido aplicativo da 3CX, usado para conferências de voz e vídeo e categorizado como plataforma PABX IP (telefonia e vídeo pela internet) foi comprometido, nos últimos dias, como parte de um ataque em cadeia, chamado de “SmoothOperator”, impetrado pelo grupo APT norte-coreano, o Labyrinth Chollima, associado ao Lazarus.

A informação vem de análises feitas pela SentinelOne, especializada em tecnologias de cibersegurança baseada em inteligência artificial que abrange desde a prevenção, a detecção, a resposta e a caça aos ataques, e pela Picus Security, pioneira em simulação de violação e ataque (BAS – Breach and Attack Simulation). Ambas as soluções são distribuídas pela CLM.

De acordo com o CEO da CLM, Francisco Camargo, os ataques em cadeia são ameaças emergentes que têm como alvo desenvolvedores e fornecedores de software. “No caso dos ataques em cadeia, os atacantes trojanizam um aplicativo, ou seja, instalam um parasita, um malware, que vai ser distribuído dentro do aplicativo, para milhares de clientes e que criam uma porta de acesso (backdoor) para que outros softwares maliciosos possam usá-la para invadir o sistema”, explica o executivo.

Para se ter uma ideia da extensão deste ataque, a 3CX afirma, em seu site, que possui 600 mil empresas clientes, de diversos segmentos como automotivo, provedores de serviços gerenciados de TI (MSPs), manufatura etc., com 12 milhões de usuários diários.

Segundo análises da Picus, em março de 2023, o grupo APT inseriu um código malicioso no código do aplicativo 3CXDesktopApp e usuários desavisados instalaram as versões contaminadas por meio de downloads ou atualizações diretas.

DETALHES DOS ATAQUES EM CADEIA

A SentinelOne explica que, no caso do 3CXDesktopApp, o aplicativo foi trojanizado, sendo este o primeiro estágio de uma cadeia de ataque de vários estágios, quando foram extraídos arquivos ICO anexados com dados base64 do Github que, depois, levaram a um DLL de infostealer.

“À medida que analisamos ativamente o instalador malicioso, vemos uma interessante cadeia de ataque em vários estágios se desenrolando. O aplicativo 3CXDesktopApp serve como um carregador de shellcode com shellcode executado a partir do espaço heap. O shellcode carrega reflexivamente uma DLL, removendo o “MZ” no início. Essa DLL, por sua vez, é chamada, por meio de uma exportação nomeada ‘DllGetClassObject’, com os seguintes argumentos:

1200 2400 "Mozilla/5.0 (Windows NT 10.0; Win64; x64)

AppleWebKit/537.36 (KHTML, like Gecko) 3CXDesktopApp/18.11.1197

Chrome/102.0.5005.167 Electron/19.1.9 Safari/537.36”

Bem como o tamanho desta cadeia User-Agen”, informa o relatório da SentinelOne.

Segundo análises da Picus as versões afetadas das versões 3CXDesktopApp são:

- 3CX DesktopApp – Electron Windows App

- versions 18.12.407 and 18.12.416

- 3CX DesktopApp – Electron Mac App

- versions 18.11.1213, 18.12.402, 18.12.407, and 18.12.416

Embora essas versões sejam assinadas por meio de certificados digitais da 3CX, os usuários são aconselhados a não usar essas versões.

Neste primeiro estágio, o trojan baixou arquivos de ícones de um repositório Github dedicado:

https://github[.]com/IconStorages/images

Após a instalação, as versões comprometidas do 3CXDesktopApp entram em contato com os servidores C2 de controle dos atacantes e instalam um malware ladrão de informações chamado ICONICSTEALER. Este malware é usado para roubar dados confidenciais de sistemas comprometidos.

Esses arquivos ICO, de imagem, têm codificado junto dados Base64, anexados no final, que são decodificados pelos atacantes e usados para baixar outro estágio do ataque. O arquivo DLL parece ser um infostealer desconhecido, destinado a interagir com os dados do navegador, provavelmente em uma tentativa de permitir operações futuras à medida que os invasores vasculham a massa de clientes infectados.

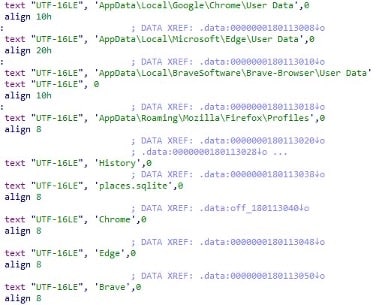

O estágio final (cad1120d91b812acafef7175f949dd1b09c6c21a) implementa a funcionalidade infostealer, incluindo a coleta de informações do sistema e dos navegadores Chrome, Edge, Brave e Firefox. Isso inclui consultar o histórico de navegação e os dados locais em navegadores baseados no Firefox e o histórico para navegadores baseados no Chrome.

Cadeias do Infostealer usadas para consultar lista de histórico e lugares

O 3CX PABX cliente está disponível para Windows, macOS e Linux; também há versões móveis para Android e iOS, bem como uma extensão do Chrome e uma versão de cliente baseada em navegador Progressive Web App (PWA). A Picus informa que tanto as versões Windows e macOS do 3CXDesktopApp foram afetadas.

Sobre a CLM

CLM é um distribuidor latino-americano, de valor agregado, com foco em segurança da informação, proteção de dados, infraestrutura para data centers e cloud.

Com sede em São Paulo, a empresa possui coligadas no Chile, EUA, Colômbia e Peru.

A empresa recebeu recentemente diversos prêmios: o de melhor distribuidor da América Latina pela Nutanix, qualidade e agilidade nos serviços prestados aos canais; o prêmio Lenovo/Intel Best Growth LA Partner pelo crescimento das vendas; o Prêmio Excelência em Distribuição 2022 da Infor Channel pelo compromisso da CLM com a excelência e busca incansável das melhores soluções e serviços aos canais e Destaque no atendimento aos Canais, pelo Anuário de Informática da Revista Informática Hoje.

Com extensa rede de VARs na América Latina e enorme experiência no mercado, a CLM está constantemente em busca de soluções inovadoras e disruptivas para fornecer cada vez mais valor para seus canais e seus clientes.

Sobre a Picus Security

Fundada em 2013 por veteranos em segurança cibernética com formação acadêmica e ampla experiência prática, a Picus Security foi pioneira na tecnologia de simulação de violação e ataque (BAS – Breach and Attack Simulation), ajudando as empresas a melhorarem sua resiliência cibernética desde então. A empresa é reconhecida pela Frost & Sullivan como um dos fornecedores mais inovadores no mercado de BAX, além de ser a empresa de BAS mais bem avaliada pelo Gartner Peer Insights.

Sobre a SentinelOne

A SentinelOne é a única solução de segurança cibernética que abrange prevenção, detecção, resposta e caça a ataques com base em IA, em endpoints, contêineres, cargas de trabalho em Nuvem e dispositivos IoT em uma única plataforma XDR autônoma. Com o SentinelOne, as organizações conseguem total transparência em tudo o que está acontecendo na rede, na velocidade da máquina – para derrotar todos os ataques, em todas as fases do ciclo de vida da ameaça. Para saber mais, visite www.sentinelone.com ou siga a empresa em @SentinelOne, no LinkedIn ou Facebook.

MakingNews – Assessoria de Imprensa

Telefone: 11 – 99124-8755

Jornalista Responsável: Edilma Rodrigues