ACELERE SUA JORNADA PARA ZERO TRUST COM APPGATE SDP

SOLUTION

CONFIRA AS SOLUÇÕES DA APPGATE

As soluções de segurança de rede herdadas não foram projetadas para o perímetro dinâmico de hoje, resultando em vulnerabilidades e complexidade. O perímetro definido por software é uma plataforma de segurança de rede com todos os recursos que incorpora os princípios básicos do Zero Trust.

Autentique por identidade, não endereço IP

Crie um perfil multidimensional de um usuário e dispositivo autorizado antes de conceder acesso.

Ajustar direitos dinamicamente

À medida que o contexto muda, os direitos se adaptam dinamicamente com base em políticas e condições em tempo real.

Aplique o princípio do mínimo de privilégio

Aproveite a microssegmentação para reduzir a superfície de ataque e eliminar o movimento lateral de todos os recursos da rede.

Segurança

AppGate SDP funcionando

Uma arquitetura de perímetro definido por software (SDP) é composta por três componentes principais: um cliente, controlador e gateway. O controlador é onde os cérebros do sistema residem, atuando como um intermediário de confiança para o sistema. O Controlador verifica o contexto e concede direitos. O controlador e o gateway estão completamente encobertos.

APPGATE

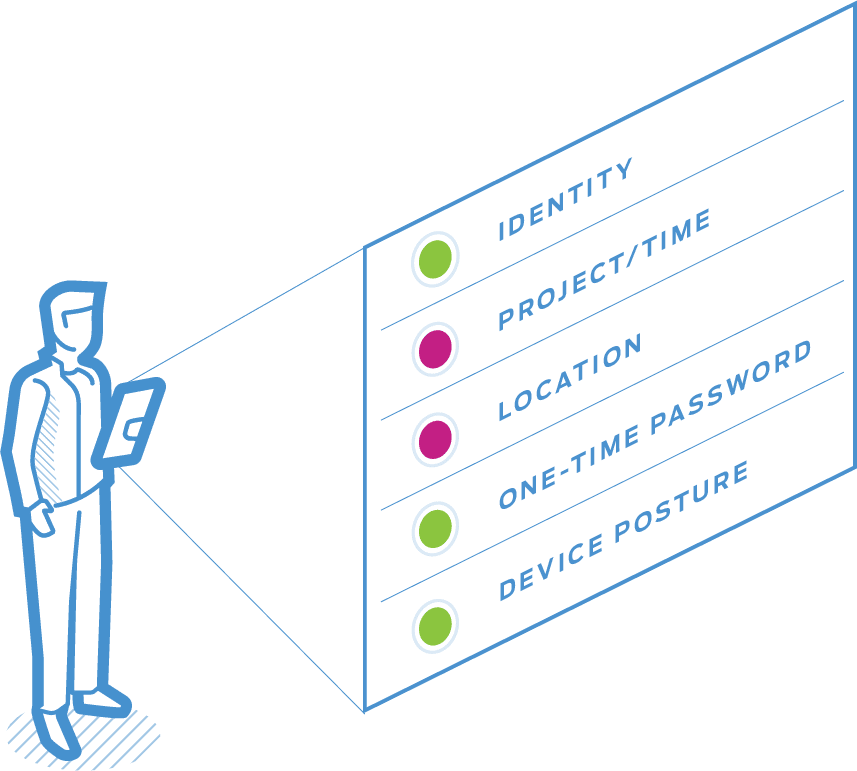

- Usando a autorização de pacote único (SPA), o dispositivo cliente faz solicitação de acesso e autentica no controlador. O Controller avalia credenciais e aplica políticas de acesso com base no usuário, ambiente e infraestrutura.

- O controlador verifica o contexto, passa o direito ao vivo para o Cliente. O Controller retorna um token assinado criptograficamente de volta ao Cliente, que contém o conjunto autorizado de recursos de rede.

- Usando o SPA, o Cliente carrega os direitos ao vivo, que o Gateway usa para descobrir aplicativos que correspondem ao contexto do usuário. Quando o usuário tenta acessar um recurso – por exemplo, abrindo uma página da web em um servidor protegido – o driver de rede encaminha o token para o Gateway camuflado apropriado. O Gateway aplica políticas adicionais em tempo real – localização da rede, atributos do dispositivo, hora do dia e muito mais. Pode permitir ou negar acesso ou exigir uma ação adicional do usuário, como solicitar uma senha descartável.

- Um segmento dinâmico de uma rede é criado para esta sessão. Uma vez concedido, todo o acesso ao recurso viaja do Cliente através de um túnel de rede criptografado e seguro, e através do Gateway para o servidor. O acesso é registrado pelo LogServer, garantindo um registro permanente e auditável do acesso do usuário.

- O controlador monitora continuamente qualquer alteração de contexto, adapta o segmento de um de acordo.

Você sabe o que é Zero Trust?

Zero Trust é uma mudança de paradigma em direção a uma mentalidade de nunca confiar e verificar extensivamente – seja você um usuário privilegiado ou não. Zero Trust adota uma abordagem diferente da segurança tradicional – nunca concede qualquer tipo de acesso, seja em uma rede ou camada de aplicativo – com base na confiança presumida. Requer confiança para ser conquistada por meio de introspecção proativa de dispositivo, validação de identidade e análise contextual que é continuamente reavaliada usando uma abordagem baseada em risco contextual.